jueves, 8 de agosto de 2013

FIREWALL

Un cortafuegos (firewall en

inglés) es una parte de un sistema o una red que está diseñada para bloquear el

acceso no autorizado, permitiendo al mismo tiempo comunicaciones autorizadas

SWITCH

•Un switch es un dispositivo digital lógico de interconexión

de redes de computadoras que opera en la capa de enlace de

datos del modelo OSI. Su función es interconectar dos o

más segmentos de red, de manera similar a los puentes de red, pasando

datos de un segmento a otro de acuerdo con la dirección MAC de

destino de las tramas en la red.

•Un

conmutador en el centro de una red en estrella.

Los

conmutadores se utilizan cuando se desea conectar múltiples redes,

fusionándolas en una sola

HUB

• Un hub es un dispositivo

que permite centralizar el cableado de una red y poder ampliarla.

Esto significa que dicho dispositivo recibe una señal y repite esta señal

emitiéndola por sus diferentes puertos. Trabaja en capa 1 del modelo OSI o capa

de Acceso en modelo TCP/IP.

ROUTER

• Un router es un dispositivo que proporciona

conectividad a nivel de red o nivel tres en el modelo OSI. Su

función principal consiste en enviar o encaminar paquetes de datos de una red a

otra, es decir, interconectar subredes, entendiendo por subred un conjunto

de máquinas IP que se pueden comunicar sin la intervención de

un router (mediante bridges), y que por tanto tienen

prefijos de red distintos.

DIRECCION IP

•Una dirección

IP es una etiqueta numérica que identifica, de manera lógica y jerárquica,

a un interfaz (elemento de comunicación/conexión) de un dispositivo

(habitualmente una computadora) dentro de una red que utilice el protocolo

IP (Internet

Protocol), que corresponde al

nivel de red del Modelo OSI.

jueves, 11 de julio de 2013

ping

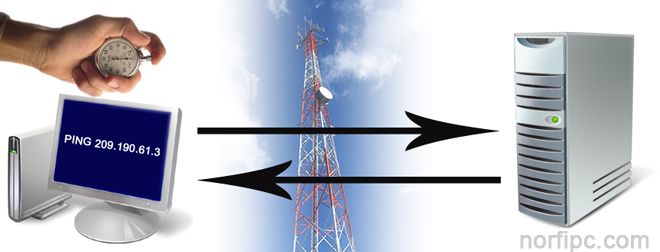

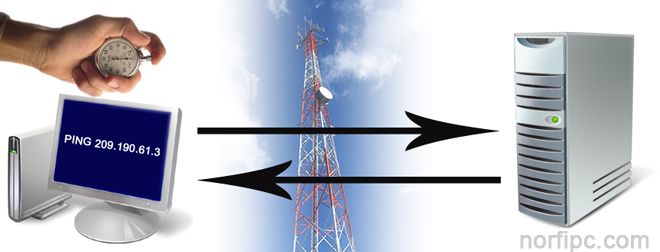

PING:

ping es una utilidad que diagnóstica en redes de computadoras que comprueba el estado de la comunicación con el host local con uno o varios equipos remotos de una redTCP/IP por medio del envío de paquetes ICMP de solicitud y de respuesta.3 Mediante esta utilidad puede diagnosticarse el estado, velocidad y calidad de una red determinada.4

Ejecutando Ping de solicitud, el Host local envía un mensaje ICMP, incrustado en un paquete IP. El mensaje ICMP de solicitud incluye, además del tipo de mensaje y el código del mismo, un número identificador y una secuencia de números, de 32 bits, que deberán coincidir con el mensaje ICMP de respuesta; además de un espacio opcional para datos.

Muchas veces se utiliza para medir la latencia o tiempo que tardan en comunicarse dos puntos remotos, y por ello, se utiliza el término PING para referirse al lag o latencia de la conexión en los juegos en red.

miércoles, 3 de julio de 2013

jueves, 6 de junio de 2013

Joke

Un joke es un tipo de virus informático, cuyo objetivo es crear algún efecto molesto o humorístico como una broma. Es el tipos de malware que menos daño produce sobre el ordenador.

Un joke es un tipo de virus informático, cuyo objetivo es crear algún efecto molesto o humorístico como una broma. Es el tipos de malware que menos daño produce sobre el ordenador.

KEYLLOGERS

KEYLLOGERS

virus phishing

Browser Hijacking

El

browser hihack es otra forma de spyware, es más molesto que peligroso.

En esencia, secuestra el navegador de tu página de inicio a una página

llena de anuncios. Al hacer clic en los anuncios, el propietario de esa

página web gana dinero por tus clics.

El

browser hihack es otra forma de spyware, es más molesto que peligroso.

En esencia, secuestra el navegador de tu página de inicio a una página

llena de anuncios. Al hacer clic en los anuncios, el propietario de esa

página web gana dinero por tus clics.VIRUS SPYWARE

El spyware o programa espía es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador. El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

virus informatico

VIRUS INFORMATICOS

Un virus informático es un malware que tiene por objeto alterar el normal funcionamiento de la computadora, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en un computadora:

Caballo de Troya:

pasan desapercibidos al usuario y presentan una función aparente diferente a la que vana desarrollar en realidad: es

decir, el usuario lo confunde con un programa totalmente legítimo, pero al

ejecutarlo, puede llegar a permitir que otro usuario se haga con el control del

ordenador. No es un virus en sentido estricto ya que no se puede propagar.

Gusanos (worms): Los gusanos se reproducen de forma autónoma y van borrando todos los datos de la memoria RAM.

Gusanos (worms): Los gusanos se reproducen de forma autónoma y van borrando todos los datos de la memoria RAM.

Virus de macros/ Código fuente: Son virus que se contienen en documentos de texto de programas como Word y también en hojas de cálculo como las de Excel. Esto se debe a que se hacen pasar por una macro de dicho documento. Una macro es una secuencia de órdenes de teclado y ratón asociadas a una sola tecla o combinación de teclas. Podemos programar una macro si realizamos una misma acción repetidas veces para mejorar nuestra productividad. Este tipo de virus, busca documentos que contengan macros programadas pro nosotros, para esconderse entre ellas.

Virus de programa: Atacan a archivos ejecutables, es decir, aquellos con extensiones como EXE, COM, DLL, OVL, DRV, SYS, BIN y pueden transferirse a otros programas.

Virus mutantes: Van modificando su código para evitar ser detectados por el antivirus.

Hoax: No son virus propiamente dichos, sino cadenas de mensajes distribuidas a través del correo electrónico y redes sociales. Estos mensajes suelen apelar a el renvío del mismo usando “amenazas” del tipo “Si no reenvías este mensaje...” o propagando información falsa sobre un “nuevo virus informático” o un niño perdido. No debemos continuar estas cadenas renviando el mensaje ya que no son más que falsedades que pretenden conseguir un colapso.

Bombas de tiempo: Están ocultos en archivos o en la memoria del sistema y están programados para actuar a una hora determinada soltando un molesto mensaje en el equipo infectado.

jueves, 23 de mayo de 2013

jueves, 16 de mayo de 2013

Unidades de Almacenamiento

<iframe width="560" height="315" src="http://www.youtube.com/embed/Okg1erNHndE" frameborder="0" allowfullscreen></iframe>

Periféricos de Entrada

Periféricos de Entrada

Los periféricos de entrada permiten que el usuario se

comunique con la computadora, mediante dispositivos que ayudan al ingreso de

información desde el exterior. Estos datos pueden provenir de distintas

fuentes, siendo la principal un ser humano.

Los periféricos de entrada son generadores de

información, por lo que no pueden recibir ningún dato procedente del ordenador

ni de cualquier otro periférico.

Son ejemplos de periféricos de entrada:

1.

Teclado

2.

Mouse

3.

Cámara web

4.

Escáner

5.

Micrófono

6.

Escáner de código de barras

7.

Joystick

8.

Pantalla táctil

9.

Lápiz óptico

10.

Lector óptico

11.

Lector de caracteres imanables

12.

Lector de bandas magnéticas

13.

Lector de tarjetas “Chip” o

inteligentes

14.

Lector de marcas

15.

Lector de caracteres manuscritos

16.

Lector de códigos de barras

17.

Reconocedores de voz

18.

Digitalizador o tabla gráfica

19.

Pantalla sensible al tacto

Periféricos de Salida

Periféricos

de salida

Son los que reciben la información procesada por la CPU y la

reproducen, de modo que sea perceptible por el usuario. Algunos ejemplos son:

·

Visualizador

·

Monitor

·

Impresora

·

Fax

·

Tarjeta de sonido

·

Altavoz

·

Proyector digital

·

Auriculares

Periféricos de Almacenamiento

Periféricos

de almacenamiento

Se encargan de guardar los datos de los que hace uso la CPU,

para que ésta pueda hacer uso de ellos una vez que han sido eliminados de la

memoria principal, ya que ésta se borra cada vez que se apaga la computadora.

Pueden ser internos, como un disco duro, o extraíbles, como un CD

·

Disco

duro

·

Disquete

·

Unidad de CD

·

Unidad de DVD

·

Unidad de Blu-ray Disc

·

Memoria

flash

·

Memoria

USB

·

Cinta

magnética

·

Tarjeta

perforada

·

Memoria portátil

·

Otros dispositivos de almacenamiento

Periféricos de comunicación

Periféricos

de comunicación

Su función es permitir o facilitar la interacción entre dos o

más computadoras, o entre una computadora y otro periférico externo a la

computadora. Entre ellos se encuentran los siguientes:

- Fax-Módem

- Tarjeta de red

- Concentrador

- Conmutador

- Enrutador

- Tarjeta inalámbrica

- Tarjeta Bluetooth

jueves, 11 de abril de 2013

HISTORIA DE LOS ORDENADORES 1/5

<iframe width="420" height="315" src="http://www.youtube.com/embed/ejkBAaz4K2k" frameborder="0" allowfullscreen></iframe>

HISTORIA DE LOS ORDENADORES 2/5

<iframe width="420" height="315" src="http://www.youtube.com/embed/2_0IpU_rZsA" frameborder="0" allowfullscreen></iframe>

HISTORIA DE LOS ORDENADORES 3/5

<iframe width="420" height="315" src="http://www.youtube.com/embed/L-T4JbcNAe0" frameborder="0" allowfullscreen></iframe>

HISTORIA DE LOS ORDENADORES 4/5

<iframe width="420" height="315" src="http://www.youtube.com/embed/7mA7-kjlP4E" frameborder="0" allowfullscreen></iframe>

HISTORIA DE LOS ORDENADORES 5/5

<iframe width="420" height="315" src="http://www.youtube.com/embed/B8yv1UPjAzA" frameborder="0" allowfullscreen></iframe>

jueves, 14 de marzo de 2013

periféricos

Se denomina periféricos a los aparatos y/o dispositivos auxiliares e independientes conectados a la unidad central de procesamiento de una computadora.

Se consideran periféricos tanto a las unidades o dispositivos a través de los cuales la computadora se comunica con el mundo exterior, como a los sistemas que almacenan o archivan la información, sirviendo de memoria auxiliar de la memoria principal.

Suscribirse a:

Entradas (Atom)